Sicherheit?

Viele WordPress Benutzer sind erfreut, wenn die eigene WordPress Homepage endlich erstellt und online geschaltet werden kann. Das Thema Sicherheit wird leider in den Hintergrund verdrängt.

Das Thema Sicherheit ist allerdings ein sehr wichtiger Punkt! Immerhin ist die eigene Webseite die Visitenkarte für Ihr Unternehmen oder für Ihre Hobby Seite.

Ist die eigene Webseite gehackt, stellt dies Ihr Unternehmen/Hobby Seite in einem sehr schlechten Licht dar. Sie verlieren Kunden oder wichtige Internet Benutzer die durch die gehackte Webseite schnell das Weite suchen.

Mit eine Handvoll Tipps gewinnen Sie einiges an Sicherheit für WordPress!

Tipp 1: Sicherheit mit .htaccess

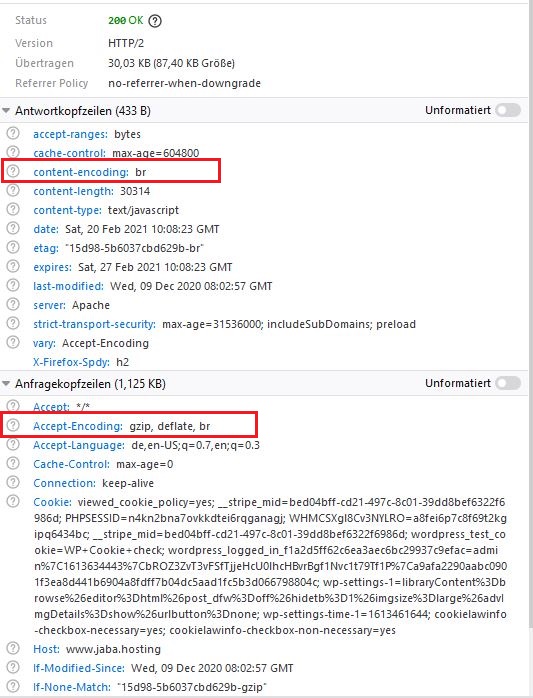

Mit ein paar einfachen Filterregel für .htaccess kann man einiges an Sicherheit dazu gewinnen!

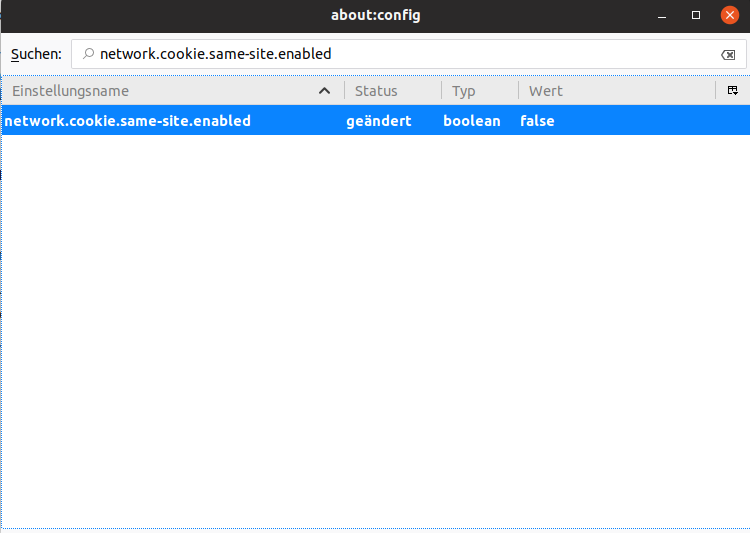

XMLRPC sollte nur dann deaktiviert werden, wenn es nicht benötigt wird. Das gleiche gilt für die REST API.

Sollte die REST API nicht benötigt werden, dann sollte auch die deaktiviert werden. Die REST API kann per Plugin deaktiviert werden. Das Plugin Disable REST API von Dave McHale installieren und aktivieren, danach die die REST API deaktiviert!

# Verhindert das Auslesen eines Autoren-Namen

RewriteCond %{QUERY_STRING} .*author=(.+.?) [NC]

RewriteRule (.*) /? [NC,L,R=301]

# Sicherheitsfilter

#

# 6G:[REQUEST METHOD]

<IfModule mod_rewrite.c>

RewriteCond %{REQUEST_METHOD} ^(connect|debug|delete|move|put|trace|track) [NC]

RewriteRule .* – [F]

</IfModule>

# 6G:[REFERRERS]

<IfModule mod_rewrite.c>

RewriteCond %{HTTP_REFERER} ([a-z0-9]{2000}) [NC,OR]

RewriteCond %{HTTP_REFERER} (semalt.com|todaperfeita) [NC]

RewriteRule .* – [F]

</IfModule>

# 6G:[REQUEST STRINGS]

<IfModule mod_alias.c>

RedirectMatch 403 (?i)([a-z0-9]{2000})

RedirectMatch 403 (?i)(https?|ftp|php):/

RedirectMatch 403 (?i)(base64_encode)(.*)(\()

RedirectMatch 403 (?i)(=\\\’|=\\%27|/\\\’/?)\.

RedirectMatch 403 (?i)/(\$(\&)?|\*|\“|\.|,|&|&?)/?$

RedirectMatch 403 (?i)(\{0\}|\(/\(|\.\.\.|\+\+\+|\\\“\\\“)

RedirectMatch 403 (?i)/(=|\$&|_mm|cgi-|etc/passwd|muieblack)

RedirectMatch 403 (?i)(&pws=0|_vti_|\(null\)|\{\$itemURL\}|echo(.*)kae|etc/passwd|eval\(|self/environ)

RedirectMatch 403 (?i)\.(aspx?|bash|bak?|cfg|cgi|dll|exe|git|hg|ini|jsp|log|mdb|out|sql|svn|swp|tar|rar|rdf)$

RedirectMatch 403 (?i)/(^$|(wp-)?config|mobiquo|phpinfo|shell|sqlpatch|thumb|thumb_editor|thumbopen|timthumb|webshell)\.php

</IfModule>

# XMLRPC deaktivieren

<Files „xmlrpc.php“>

Order Allow,Deny

deny from all

</Files>

# Zugriff auf install.php und wp-config.php verbieten

<Files „install.php“>

Order allow,deny

deny from all

</Files>

<Files „wp-config.php“>

Order allow,deny

deny from all

</Files>

Tipp 2: Login URL zum Administrationsbereich ändern

Mit der Änderung des Login URLs werden solche sogenannte Brute Force Attacken verhindert. Mit der Brute Force Methode werden Benutzername und Passwort so oft probiert, bis diese erraten werden und Zugang erhält. Mit der Änderung der Login URL müssten die Hacker erstmal die neue Login Seite finden und da solche Angriffe meist automatisiert stattfinden, laufen diese ins leere und die Hacker suchen das Weite.

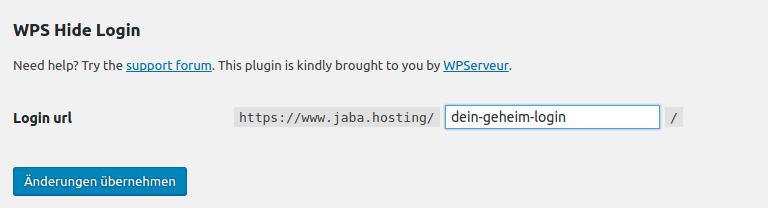

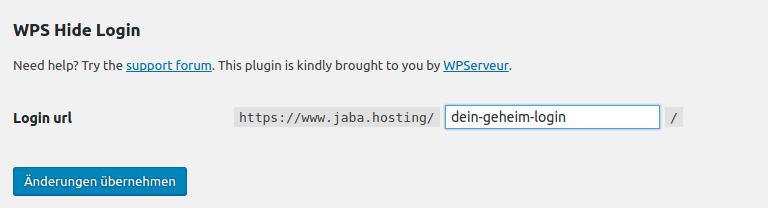

Die Änderung der Login URL wird am einfachsten per Plugin gemacht.

Dafür empfehlen wir das Plugin WPS Hide Login von Remy Perona.

Nachdem das Plugin installiert und aktiviert wurde, lässt sich die Login URL unter Einstellungen – Allgemein (weit unten) ändern.

Tipp 3: Verzeichnisschutz für wp-admin & Zwei-Faktor-Authentifizierung

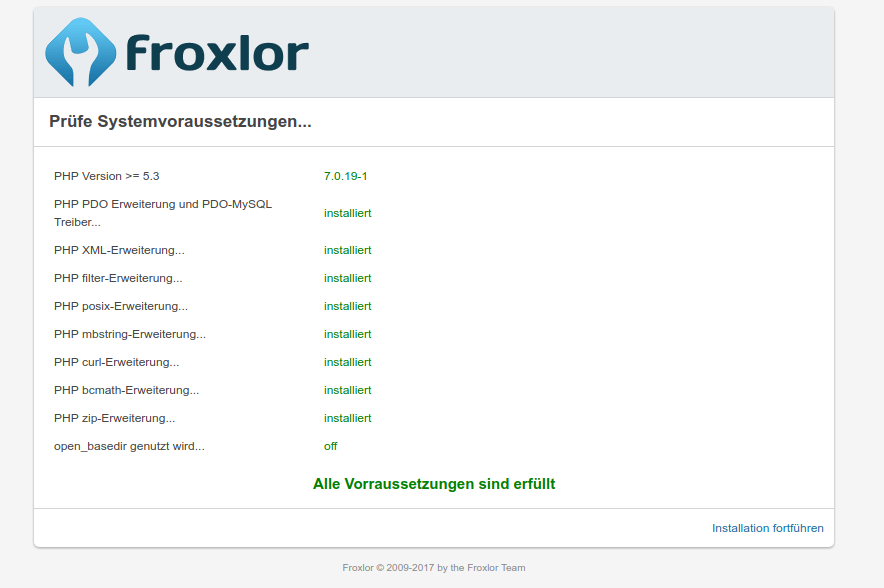

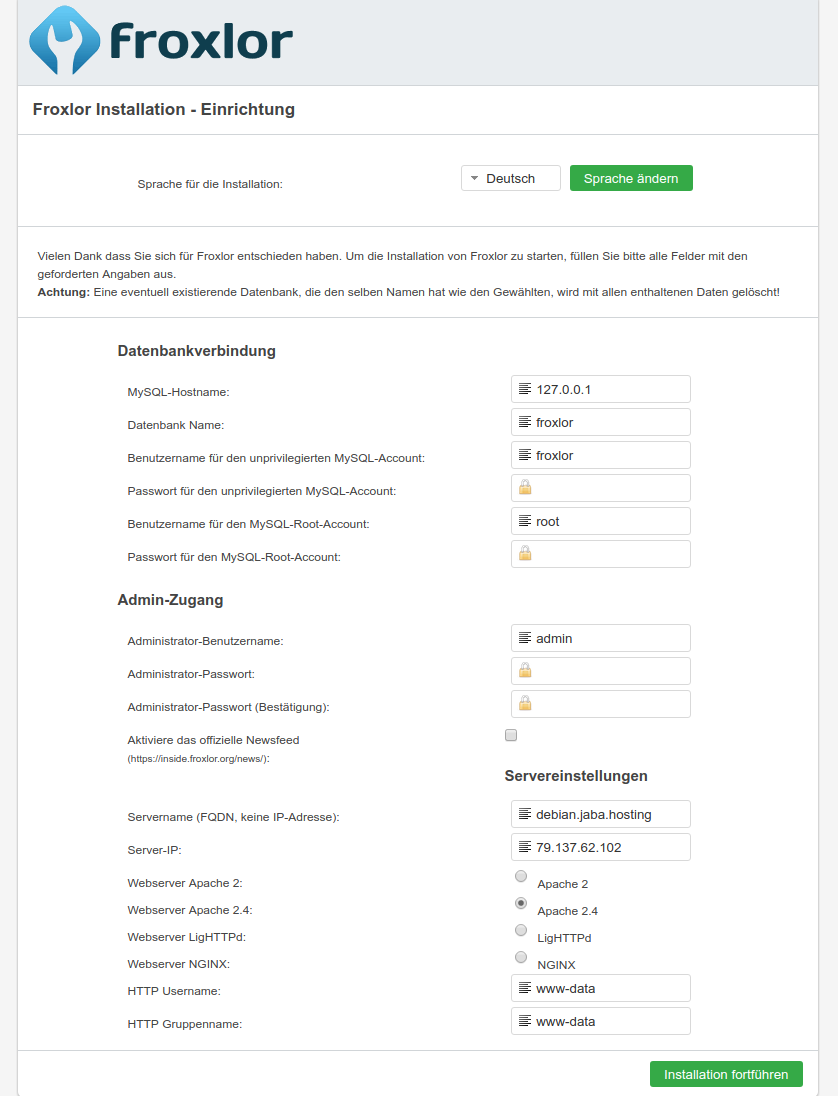

Als Webhosting Kunde bei uns haben Sie die Möglichkeit ein Verzeichnisschutz im Serverpanel einzurichten. Legen Sie somit den Passwortschutz für das Verzeichnis /wp-admin/ an.

Sie können den Verzeichnisschutz auch manuell per .htaccess und .htpasswd einrichten. Wie Sie das machen, bleibt Ihnen überlassen. Wichtig ist nur das Verzeichnis /wp-admin/ zu schützen.

Beachtet bitte: Haben mehr Benutzer Zugriff auf das Login von WordPress, müsste man den Benutzern das Passwort ebenfalls mitteilen. Daher ist der Verzeichnisschutz nicht gedacht für WordPress Installationen mit mehreren Benutzern.

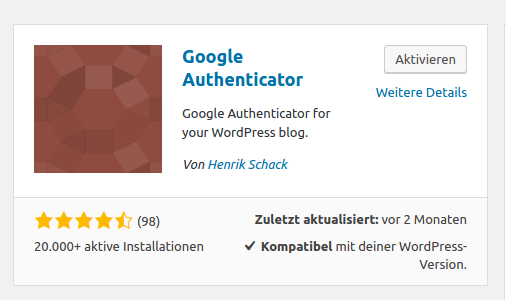

Um auch im Falle einer Mehrbenutzer Installation einen zusätzlichen Schutz zu haben, kann man die Zwei-Faktor-Authentifizierung für WordPress mit Google Authenticator einrichten.

Dafür wird das Plugin Google Authenticator von Hendrik Schack installiert und aktiviert.

Im eigenen Profil kann die Zwei-Faktor-Authentifizierung aktiviert werden.

Natürlich kann man den Verzeichnisschutz und die Zwei-Faktor-Authentifizierung nutzen. Über Sinn und Unsinn lässt sich in vielen Foren streiten 🙂

Tipp 4: WordPress Updates regelmäßig einspielen

Jeder einzelne Tipp ist nichts wert, wenn WordPress nicht aktuell gehalten wird. Das betrifft nicht nur die WordPress Version, sondern auch Plugins und Themes. WordPress macht es einem leicht: steht ein Update zur Verfügung, wird man im Backend darauf aufmerksam gemacht. Aber Vorsicht: Plugins und Themes die nicht direkt von WordPress.org erworben werden, bieten meist kein Update über das Backend an. Hier ist es notwendig regelmäßig beim Hersteller/Entwickler Informationen einzuholen und zu schauen wann ein Update zur Verfügung steht.

Das Security Plugin Wordfence informiert Sie sobald neue Updates zur Verfügung stehen.

Wordfence ist sehr zu empfehlen, da es neben der Benachrichtigungen auch nützliche Funktionen hat, wie das tägliche Scannen von WordPress auf mögliche Hacks, Veränderungen der WordPress Dateien oder Limitierung der Login Versuche!

Tipp 5: Backup?

Trotz aller Sicherheitsmaßnahmen sollten Sie immer ein Backup haben. Eine Software ist nie zu 100% sicher, auch mit unseren Tipps haben Sie keine Garantie das Sie gehackt werden und Ihre WordPress Webseite unbrauchbar wird!

Erstellen Sie daher unbedingt ein Backup Ihrer Daten! Der Aufwand um ein Backup zu erstellen ist deutlich geringer als die Arbeit die Webseite neu zu erstellen.

In unserer FAQ haben wir bereits ein HowTo zur Verfügung gestellt, wie Sie ein Backup vollautomatisiert einrichten können.

Sie haben keine Zeit sich um die Sicherheit von WordPress zu kümmern?

Viele Unternehmen lassen sich die Webseite von Agenturen erstellen und wissen nach der Übergabe nicht weiter. Wie Sie an den 5 Tipps lesen können, gehört zu WordPress noch einiges mehr dazu als sich die Webseite von einer Agentur erstellen zu lassen.

Sicherheit, Wartung und der Betrieb der Seite sind die Hauptbausteine für WordPress. Fehlt Ihnen die Kenntnisse sowie die Zeit sich darum zu kümmern, sollten Sie sich um ein Managed WordPress umsehen.

Sie erhalten bei uns schon ab 15,00€ pro Monat ein Managed WordPress mit einer eigener Domain. Wir kümmern uns darum das die Sicherheitsupdates eingespielt werden, das Ihre Daten täglich auf eine andere Lokation gesichert werden und natürlich um den Betrieb Ihrer WordPress Seite.

Wenn Sie weitere Fragen zu unseren Managed WordPress Produkten haben, können Sie uns gerne kontaktieren.